04. September 2023 - Empfehlung

Unterschiede erklärt: Von Vulnerability Scan bis Red Team Assessment.

15. November 2020

Videoüberwachung und unsichere Hardware – keine gute Kombination

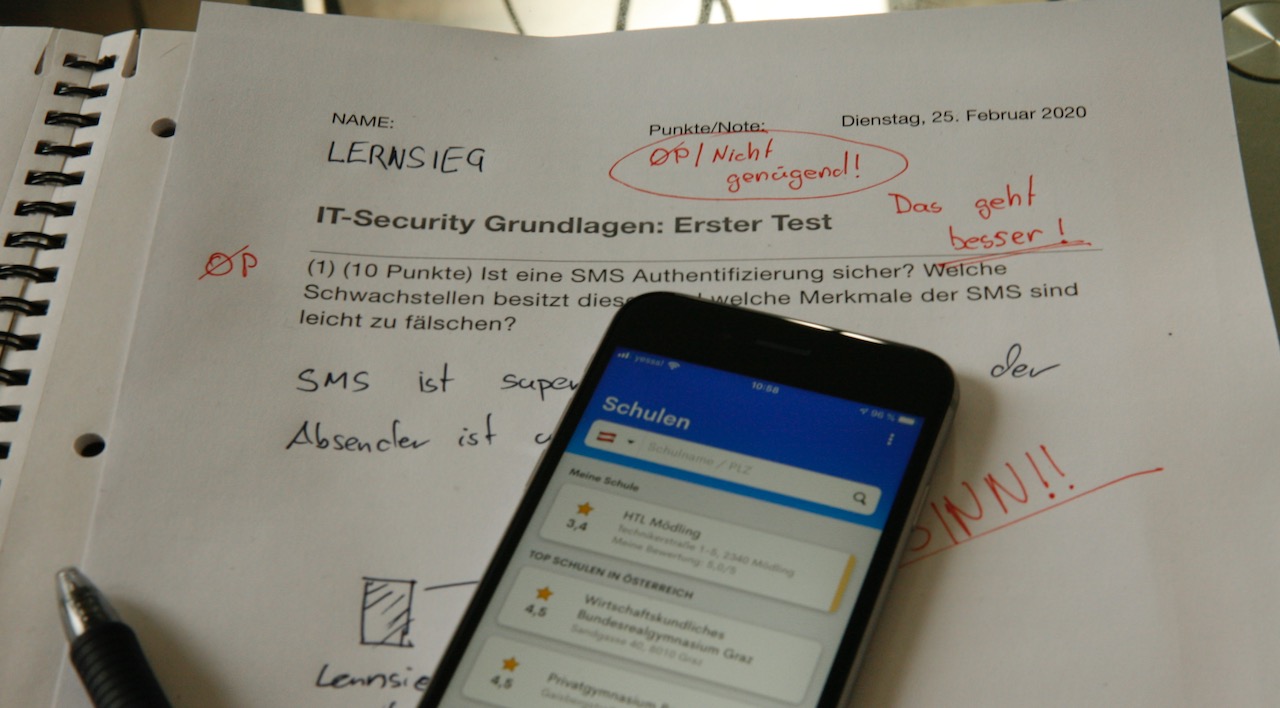

24. Februar 2020

Die App Lernsieg hat eine schwere Schwachstelle. Diese ermöglicht es beliebige Accounts zu registrieren oder zu übernehmen.

15. Jänner 2020

Wie Schwachstellen in Nischen-Software dazu führen, dass Patientendaten ins Internet gelangen.

15. Oktober 2019

Nach der Wahl haben wir erneut geprüft, ob sich aufgrund unseres Berichtes etwas geändert hat.

19. September 2019

Nach dem ÖVP Hack: Eine kurze Einsicht in die IT-Security österreichischer Parteien

19. Juni 2019

Wer kennt es nicht, man will nur kurz eine Frage in einem Forum stellen, sich ein gratis E-Book herunterladen, oder einfach nur schnell ein Hotelzimmer buchen und schon hat man einen Account samt Nutzerdaten bei unzähligen Websiten bzw. Anbietern.

17. November 2017

Deine Rechte als Konsument nach der neuen EU-Datenschutzverordnung

16. August 2017

Über 10 Jahre lang haben IT-Experten falsche Passwort-Regeln empfohlen. Groß/klein-Buchstaben, Ziffern, Sonderzeichen – ist das alles nötig und können sich die Benutzer das merken? Neuere Empfehlungen und die Erfahrung zeigen, dass sichere Passwörter auch einfacher zu merken sind.

13. Juni 2017

Welche Probleme Hackern beim Eindrigen in System helfen und wie man sich besser schützen kann.

12. Mai 2017

Ein schlecht implementierter Brute-Force-Schutz kann schnell zur Falle werden. Vor allem dann, wenn einem Angreifer bekannt ist, wie Benutzernamen aufgebaut sind. In diesem Artikel beschreibe ich bessere Methoden zum Schutz von Login-Mechanismen.

06. Mai 2017

In diesem Beitrag beschreiben wir eine Möglichkeit zur Gestaltung von Visitenkarten mit QR-Codes, welche zur Nutzung verschlüsselter E-Mails anregen.